Freedom Hosting 2, l’un des plus gros hébergeurs de sites internet pédopornographiques qui contient photo, vidéo, forum et site web de pornographie infantile sur le Marché noir d’internet a été piraté par un hacker au nom d’Anonymous le 3 février 2017…

Mais personne n’en a parlé…

Le service d’hébergement Freedom Hosting II est connu pour être intervenu sur des milliers de sites accessibles via le navigateur Tor.

Le Dark Web est un ensemble de sites hébergés sur le réseau anonyme Onion : ces sites ne sont pas indexés dans les moteurs de recherche, et ne peuvent être consultés que par le biais du navigateur Tor, conçu pour protéger l’anonymat de ses utilisateurs.

Avec

www.nosignalfound.fr

le 23 aout 2019

Selon le hacker derrière l’attaque, Freedom Hosting II aurait hébergé des sites pédopornographiques, malgré le fait que le service clamait sa tolérance zéro contre ce genre de contenu. « Bonjour Freedom Hosting, vous avez été piraté. Nous sommes déçus… Vous dites sur votre page d’accueil “nous avons une politique de tolérance zéro contre la pornographie infantile”, mais ce que nous avons trouvé sur vos serveurs, c’est plus de 50 % de pornographie infantile » a dit le message posté par le groupe sur la page d’accueil de l’ensemble des sites hébergés par Freedom Hosting.

« Bonjour Freedom Hosting, vous avez été piraté. Nous sommes déçus… Vous dites sur votre page d’accueil “nous avons une politique de tolérance zéro contre la pornographie infantile”, mais ce que nous avons trouvé sur vos serveurs, c’est plus de 50 % de pornographie infantile. »

PAROLES DE HACKER …

« Au début, je ne voulais pas faire tomber le FH2, il suffisait de regarder à travers lui, » dit le hacker. Mais ils auraient ensuite découvert plusieurs grands sites de pornographie enfantine qui utilisaient plus que l’allocation prévue par Freedom Hosting II. Habituellement, Freedom Hosting II a un quota de 256 Mo par site, mais ces sites illégaux comprenaient des gigaoctets de matériel, selon le pirate.

Le hacker présumé aurait infiltré le service plusieurs jours avant le lancement de l’attaque. Après avoir découvert de larges quantités de contenu pédopornographique qui dépassait le quota gratuit, le hackeur a compris que le service proposait un hébergement payant à ces sites ; « c’est pour cela que j’ai décidé de les faire tomber. » Il accuse également l’hébergeur d’avoir abrité de nombreux sites servant de page d’accueil à des escroqueries.

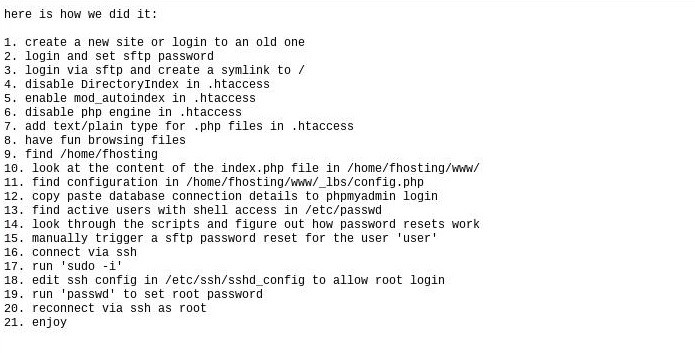

Quant à la façon dont ils l’auraient fait, le pirate informatique a établi un processus relativement simple en 21 étapes. En bref, il commence par créer un nouveau site Freedom Hosting II ou se connecter à un site en cours, modifier certains paramètres dans un fichier de configuration, déclencher manuellement une réinitialisation de mot de passe pour une cible, activer l’accès root, puis se reconnecter avec vos nouveaux privilèges système.

« 20. reconnectez-vous via ssh en tant que root ; 21. profitez-en », dit le guide.

UNE CAPTURE D’ÉCRAN DE LA MÉTHODE QUE LE PIRATE AURAIT SUIVIE POUR PRENDRE LE CONTRÔLE DE FREEDOM HOSTING II. IMAGE : CAPTURE D’ÉCRAN DE L’AUTEUR

Le pirate a déclaré qu’ils avaient publié un dump de fichiers système de Freedom Hosting II, mais pas de données utilisateur. Ils ne voulaient pas le diffuser publiquement parce que, comme nous l’avons mentionné, il y aurait beaucoup de pornographie juvénile. Mais le pirate a dit qu’il en fournira une copie à un chercheur en sécurité qui la remettra ensuite aux forces de l’ordre.

Les fédéraux, cependant, pourraient ne pas être très contents. Ces dernières années, lorsque des organismes d’application de la loi comme le FBI ont pris le contrôle de sites Web obscurs ou de fournisseurs d’hébergement, ils ont ensuite tenté d’identifier des utilisateurs individuels en déployant des logiciels malveillants. Le FBI l’a fait avec le Freedom Hosting original – l’agence a utilisé un outil de piratage pour récupérer les adresses IP des visiteurs. Ils ont utilisé cette tactique parce que même lorsqu’ils contrôlent un service caché Tor, les forces de l’ordre ne peuvent généralement pas voir d’où chaque utilisateur est connecté.

Mais maintenant que la pléthore de sites de pornographie juvénile Freedom Hosting II a été fermée, le gouvernement fédéral pourrait ne pas être en mesure d’utiliser ce genre de tactique du tout. Cependant, il peut encore y avoir des indices quant à l’identité de l’exploitant de chaque site dans les données de Freedom Hosting II.

Ce n’est certainement pas la première fois que les justiciers numériques ciblent des sites de pornographie juvénile sur la toile noire. Une autre campagne liée à Anonymous-linked a chassé les abuseurs, et en 2014, un hacker a supprimé les liens vers la pornographie enfantine sur un wiki populaire basé sur Tor.

« S’il y a encore une chance comme celle-là, je ne dirai pas non à leur démantèlement, mais je n’ai pas l’intention de le faire « , a déclaré le pirate.

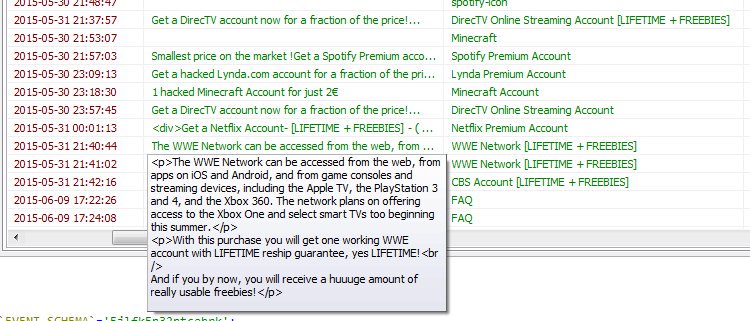

Free Hosting II a été l’un des services d’hébergement les plus importants du Dark Web, il a été conçu spécifiquement pour ceux qui avaient besoin d’un hébergement anonyme, mais ne savaient pas comment l’implémenter à eux seuls. Troy Hunt, un expert de fuites de données a dit dans un tweet que la base de données volée contenait 381 000 adresses email, dont beaucoup seraient réelles et qui aideront sûrement les enquêteurs dans leur travail pour remonter aux utilisateurs.

Le hacker a prévu de transmettre une copie des données qu’il a récupérées à une société de sécurité informatique qui s’occupera de les donner au FBI. Pour les personnes qui ne le savent pas, le FBI avait déjà fermé la première version de Freedom Hosting qui était accusé pour les mêmes raisons.

Les visiteurs de plus de 10 000 sites Web basés sur Tor ont reçu ce matin une annonce alarmante : « Bonjour, Freedom Hosting II, vous avez été piraté. » Un groupe s’affiliant à Anonymous avait compromis les serveurs de Freedom Hosting II, un service populaire d’hébergement de sites Web accessibles uniquement via Tor. Environ six heures après l’annonce initiale, tous les sites hébergés par le service sont toujours hors ligne.

Dans le message, le groupe propose de revendre les données compromises à Freedom Hosting II en échange de 0,1 bitcoin, soit un peu plus de 100 $, bien qu’il ne soit pas clair si cette offre est sérieuse.

Les pirates prétendent également que la pornographie juvénile représentait plus de la moitié des données stockées sur les serveurs. Il est impossible de vérifier cette affirmation sans voir les données elles-mêmes, mais c’est cohérent avec ce que nous savons des sociétés d’hébergement dark-web précédentes. L’hébergement Freedom Hosting initial a été compromis par les forces de l’ordre en 2013, ce qui a donné lieu à un certain nombre de poursuites pour pornographie juvénile. A l’époque, le service hébergeait jusqu’à la moitié des sites Web accessibles uniquement via Tor, communément appelé Dark Web.

Au total, plus de 30 gigaoctets de contenu pornographique infantile, dont une dizaine de sites dédiés où les membres partagent et échangent leurs « trésors ». Il a donc pris la décision de faire tomber ce dernier, rendant inaccessible un tas d’autres sites, environ 20 % selon l’experte Sarah Jamie Lewis. De ce fait, vous pouvez arriver sur une page affichant ce message :

Bonjour Freedom Hosting, vous avez été piraté. Nous sommes désolés… Vous indiquez sur votre page d’accueil que vous avez une politique de tolérance zéro contre la pornographie infantile, mais nous avons trouvé plus de 50 % de contenu pédopornographie sur vos serveurs.

Ce n’est pas la première fois que cela arrive, le FBI avait déjà fait fermer une première fois Freedom Hosting en 2013, mais peu de temps après, Freedom Hosting 2 avait ouvert ses portes.

Dans le message de dégradation, les pirates anonymes ont également laissé une liste de tous les sites Web piratés. La liste complète ICI.

Rapport OnionScan : Septembre 2016 – Hosting Freedom II

Dans ce rapport, nous examinerons comment un seul fournisseur d’hébergement a eu un effet dramatique sur le Dark Web.

Résumé : Il semble que Freedom Hosting II, un fournisseur d’hébergement qui héberge un assez grand nombre de services cachés, ait des problèmes importants ou ait complètement cessé ses activités. Cela a causé des perturbations et des temps d’arrêt pour au moins 1500 services cachés hébergeant une grande variété de contenus.

La durée de vie d’un service d’oignon peut varier de quelques minutes à des années. Lorsque nous fournissons des chiffres généralisés, en particulier des pourcentages, nous présentons des chiffres approximatifs basés sur plusieurs balayages sur une période de temps, plutôt que sur un seul instantané.

Hébergement Freedom II

Nommé d’après le nom original, et maintenant disparu, Freedom Hosting, Freedom Hosting II (FHII) est l’un des plus grands fournisseurs d’hébergement web en oignon – offrant un espace et une bande passante gratuits à quiconque s’inscrit pour un compte.

Depuis le lancement d’OnionScan en avril, nous avons observé que FHII hébergeait entre 1500 et 2000 services, soit environ 15 à 20% du nombre total de sites actifs dans nos listes de balayage.

Remarque : Nous sommes en mesure de relier les sites à FHII parce que tous les sites partageaient une seule empreinte SSH.

FHII héberge pratiquement tous les types de contenus disponibles sur le web noir, depuis les escroqueries bitcoin et les ventes de documents contrefaits jusqu’aux blogs personnels et forums web.

Toutefois, depuis juin de cette année, FHII connaît des problèmes. Les afficheurs sur Reddit ont noté des problèmes fréquents de connexion aux panneaux d’administration de leur site, ainsi que des difficultés à se connecter et à s’inscrire. De plus, nous avons remarqué des temps d’arrêt fréquents sur de nombreux sites hébergés.

Au cours de nos scanners de la mi-fin septembre, nous n’avons pas été en mesure de scanner les sites FHII que nous avions vus auparavant, malgré de multiples tentatives à plusieurs jours différents dans notre flotte de scanners.

Bien que nous ayons vu des temps d’arrêt sur FHII, nous n’avons jamais eu de problèmes d’accès à tous les FHII, et ce, de façon constante et depuis si longtemps.

Il nous reste à conclure que FHII est mort ou mourant, et avec lui plus de 1500 sites web sombres, y compris :

Plusieurs blogs et sites Web personnels.

Plus de 100 escroqueries Double/Triple/100x/Ponzi Bitcoin – en fait, pour autant que nous puissions en juger, presque tous ces sites sont hébergés par FHII.

Plus de 1000 sites de contrefaçon et d’octroi de cartes.

Plusieurs sites d’entiercement de bitcoin et de porte-monnaie.

Une poignée de forums sur le piratage informatique et d’autres sujets.

Au moins 600 instances par défaut de « Site hébergé par Freedom Hosting II ».

Il reste à voir si ces sites trouveront de nouvelles maisons ou si l’ancienne reviendra comme par magie. Mais une chose est claire, le Dark Web est un peu plus petit cet automne.

Autres nouvelles d’OnionScan

La branche OnionScan 0.2 Branch est maintenant active et disponible pour les tests et les rapports d’édition – la nouvelle branche contient diverses mises à jour de l’application centrale OnionScan, y compris de nouvelles corrélations d’identificateurs et un algorithme de recherche Web amélioré.

Grâce aux demandes de Wladimir J. van der Laan, la branche OnionScan 0.2 offre désormais des fonctionnalités Bitcoin améliorées, y compris la détection de version / useragent et la détection des pairs oignon.

Impliquez-vous

Si vous souhaitez nous aider, veuillez lire le post OnionScan de Sarah : Quoi de neuf et quoi de neuf pour de bons points de départ. Vous pouvez également envoyer un courriel à Sarah (voir son profil pour obtenir ses coordonnées).

Objectifs du projet OnionScan

Augmenter le nombre de services d’oignons scannés – Nous n’avons jusqu’à présent scanné avec succès que ~6500 (sur ~12,000 domaines scannés).

Augmenter le nombre de protocoles scannés. OnionScan supporte actuellement l’analyse de la lumière pour HTTP(S), SSH, FTP & SMTP et la détection pour Bitcoin, IRC, XMPP et quelques autres protocoles – nous voulons développer cette liste, ainsi que fournir une analyse plus approfondie sur tous les protocoles.

Élaborer une norme de classification des services d’oignons pouvant servir à l’analyse de la criminalité ainsi qu’une analyse élargie de l’utilisation, de l’activisme politique à la messagerie instantanée.

Comments are closed, but trackbacks and pingbacks are open.